Admin-Scout 2.3 - Übersicht neue Features in Version 2.3

Schon in den letzten Versionen hat sich im Admin-Scout vieles um eine Verbesserung der Sicherheit gedreht. Besonders wichtig war es uns, dass während einer Anmeldung keine Passwörter mehr zwischen Admin-Scout und dem Browser übertragen werden.

Schon in den letzten Versionen hat sich im Admin-Scout vieles um eine Verbesserung der Sicherheit gedreht. Besonders wichtig war es uns, dass während einer Anmeldung keine Passwörter mehr zwischen Admin-Scout und dem Browser übertragen werden.

In der Version 2.3 setzt wir unser Bestreben fort, eine erhöhte Sicherheit gegen das Ausspähen von Daten zwischen Informix Server und Client bzw. dem Admin-Scout zu ermöglichen.

Übersicht der Neuerungen:

- https Port ist jetzt aktiv – Generierung eines Self-Signed Zertifikats

- Einrichtung einer verschlüsselten SSL Verbindung auf dem Datenbankport

- Einfachere Auswahl der Instanzen – Zugriff auf Instanzen verschiedener Gruppen

- Autologon-Feature – automatische Verbindung mit einer Standard-Instanz

- Neues Scheduler Modul – Zusammenfassung aller Scheduler Module

- Neues Modul Cluster-Konfiguration

- Neues Modul DBSpace Layout History

- Backup/Restore jetzt mit SQL Editor Files

- Zusätzliche Auswertung der InformixHQ Monitoring-Datenbank

https Port ist jetzt aktiv

Mit der Version 2.3 wird der https-Port aktiviert. Dazu wird während der Installation ein Self-Signed Zertifikat generiert und der https-Virtual Host aktiviert. Um eine hohe Verbindungssicherheit zu haben wird eine 2048Bit Diffie-Hellman-Group generiert, was auch die lange Installationszeit des Updates begründet. Auf dem Raspberry Pi muss man mit ca. 30 Minuten für die Installation rechnen.

Möglichkeit und Einrichtung einer verschlüsselten SSL Verbindung auf dem Datenbankport (nur VM)

In der Version 2.3 wurden auf dem Admin-Scout alle Voraussetzungen geschaffen um eine verschlüsselte SSL-Verbindung zwischen dem Admin-Scout und der Datenbank aufzubauen. Diese Art der Verbindung ist jedoch nur in der Admin-Scout VM verfügbar. In der Client-SDK-Implementierung für ARM-6, die auf dem Raspberry Pi läuft ist die SSL-Verschlüsselung von Seiten der IBM nicht unterstützt. Das liegt wahrscheinlich an der fehlenden Unterstützung der Plattform von Seiten des GSKit.

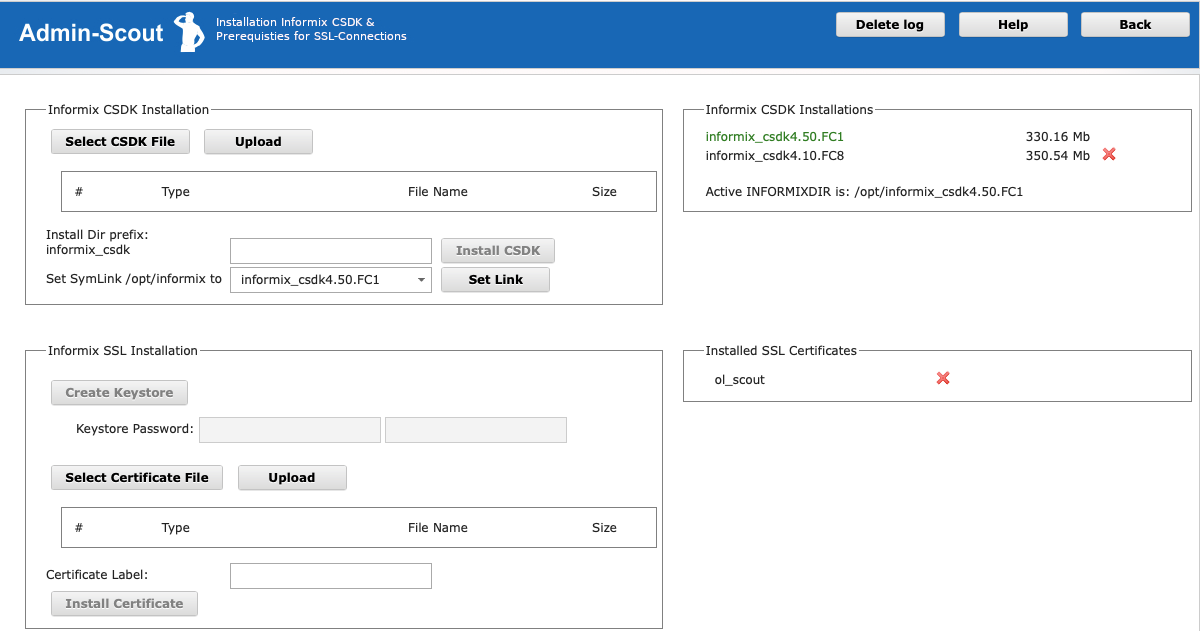

Für die Einrichtung gibt es ein neues Konfigurations-Modul, das von der Admin-Scout Startseite unter 'Installation CSDK / SSL' erreichbar ist. Wie der Name schon sagt, kann hiermit auf dem Admin-Scout sowohl ein neues Informix-Client-SDK wie auch SSL Schlüssel installiert werden. Die CSDK Installation ist notwendig, damit man auch auf dem Admin-Scout moderne GSKit Versionen nutzen und mit den Updates mögliche Sicherheitslücken schließen kann.

Installiert man ein neues Client-SDK, so werden auch alle Voraussetzungen für den Admin-Scout geschaffen.

Mit einer neuen Client-SDK Version wird u.a. der PDO-Treiber für das PHP im Admin-Scout neu kompiliert und installiert. Auch das ssl-Verzeichnis und die für die Verschlüsselung notwendige Datei conssl.cfg werden dabei erstellt.

War die Installation erfolgreich, wird der symbolischen Link /opt/informix auf dieses Verzeichnis umgesetzt und damit das neue CSDK aktiviert.

Im aktiven INFORMIXDIR kann jetzt ein Passwort geschützter Zertifikatstore erstellt werden und die privaten Schlüssel für jede Instanz, mit der verschlüsselt kommuniziert werden soll, unter ihrem Label in den Store importiert werden. Ist das erfolgt, kann im Connection-Manager des ICC eine Verbindung mit dem Protokoll onsocssl eingerichtet werden.

Einfachere Instanz Auswahl - Möglichkeit auf Instanzen verschiedene Gruppen zuzugreifen

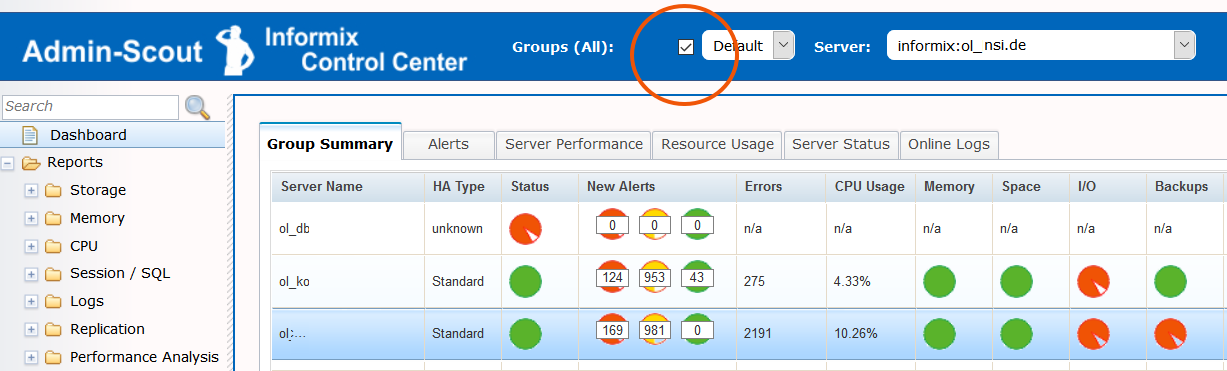

Bisher konnte über das Instanzen-Auswahl Feld im oberen Bereich des ICC zwischen allen Instanzen einer Gruppe umgeschaltet werden. Eine neue Check-Box im Anmeldedialog (Groups (All)) steuert jetzt, ob das bisherige Verhalten aktiv bleibt oder ob das Umschaltfeld mit allen Instanzen aller passwortfreier Gruppen gefüllt wird.

Zusätzlich nutzen auch Reports wie das Dashboard diesen Schalter und zeigen auf Wunsch alle Instanzen aller passwortfreien Gruppen an. Dieser Schalter kann auch nachträglich im Kopf aller Reports gesetzt werden. Dort werden auch alle Gruppen in einem Umschaltfeld angezeigt. Passwortgeschützte Gruppen werden mit einem '*' nach dem Gruppennamen gekennzeichnet. Wählt man eine solche Gruppe, wird einmalig das Passwort abgefragt. Nach erfolgreicher Authentifizierung merkt sich der Admin-Scout für die Länge der Sitzung das man sich erfolgreich authentifiziert hat. Das Setzen des All Groups Haken beinhaltet dann auch die Instanzen der Passwort-Geschützten Gruppe.

Wechselt man die Gruppe über das Umschaltfeld, bleibt immer erst einmal die aktive Verbindung bestehen, auch wenn sie nicht zur ausgewählten Gruppe gehört.

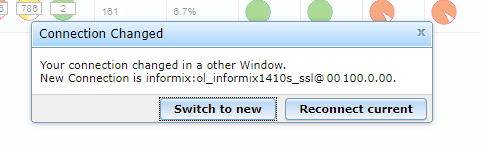

Warnung beim Verbindungswechsel im Mehrfensterbetrieb

Alle Browserfenster bzw. Tabs eines Browsers, die gleichzeitig zum Scout geöffnet sind, laufen in einer Browser-Session. Deshalb hat die Änderung der Verbindung in einem Fenster oder Tab Auswirkungen auf alle anderen Fenster. Insbesondere Serverscripte (Ajax), wie sie von vielen Admin-Scout Modulen genutzt werden, laufen dadurch plötzlich nicht mehr auf der Instanz, die im Browserfenster angezeigt wird. Die Admin-Scout Version 2.3 prüft nun bei einem Focus-Wechsel in ein anderes Fenster oder einen anderen Tab, ob die dort sichtbare Verbindung noch die aktuelle ist und warnt, wenn sie sich geändert hat.

Alle Browserfenster bzw. Tabs eines Browsers, die gleichzeitig zum Scout geöffnet sind, laufen in einer Browser-Session. Deshalb hat die Änderung der Verbindung in einem Fenster oder Tab Auswirkungen auf alle anderen Fenster. Insbesondere Serverscripte (Ajax), wie sie von vielen Admin-Scout Modulen genutzt werden, laufen dadurch plötzlich nicht mehr auf der Instanz, die im Browserfenster angezeigt wird. Die Admin-Scout Version 2.3 prüft nun bei einem Focus-Wechsel in ein anderes Fenster oder einen anderen Tab, ob die dort sichtbare Verbindung noch die aktuelle ist und warnt, wenn sie sich geändert hat.

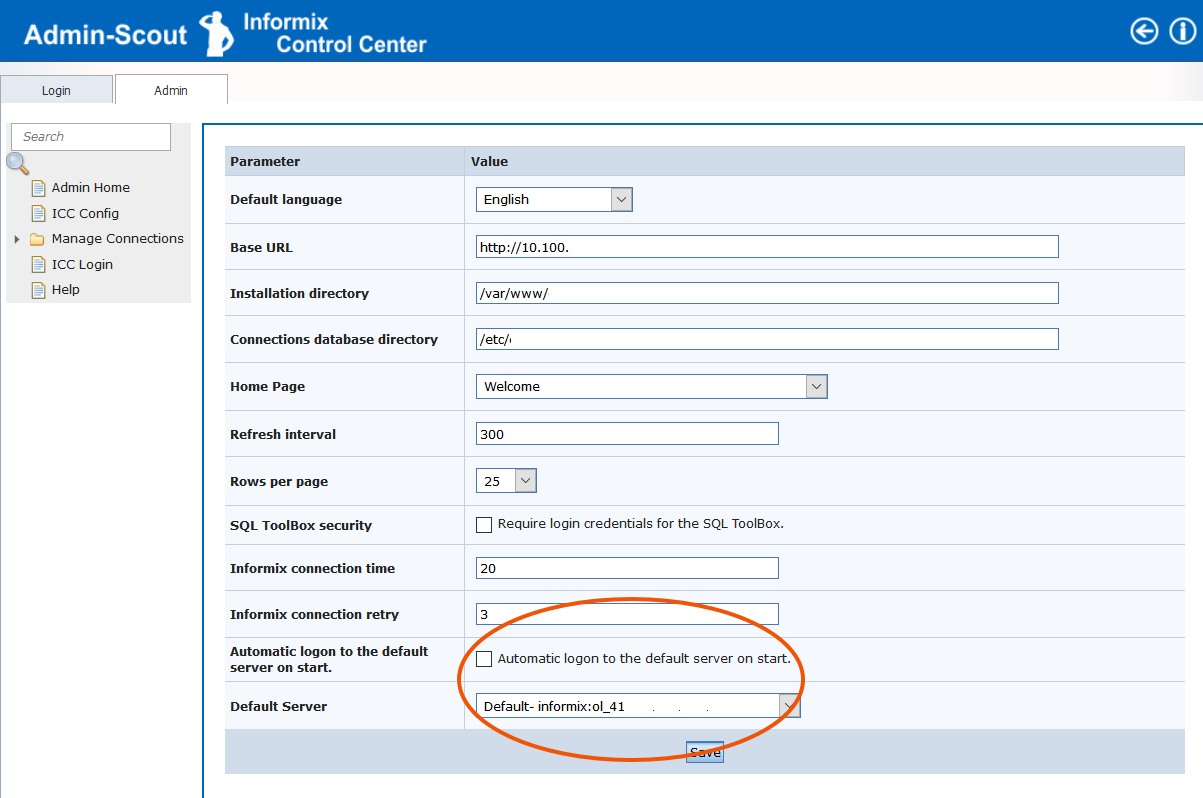

Autologon-Feature

In der Konfiguration (ICC -> Admin --> ICC Config) kann man eine Standard-Instanz einstellen und den AutoLogon aktivieren. Nach der HTAccess-Authentifizierung wird man dann automatisch mit dieser Instanz verbunden. Die Instanz muss in einer passwortfreien Gruppe sein. Wird in der Gruppe, in der sich die Instanz befindet, nachträglich ein Passwort gesetzt oder wird sie in eine geschützte Gruppe verschoben, so landet man wieder im Login-Dialog.

Bitte beachten Sie: ist Autologon aktiv, und es kommt zu einem Session-Timeout, so werden Sie immer mit der Default-Instanz verbunden. Insbesondere in Modulen, in denen Hintergrund-Scripte arbeiten, wird das nicht unbedingt transparent. Drücken Sie also immer F5 (Neu laden) im Browser, wenn Sie längere Zeit einen Report ohne Interaktion auf dem Schirm hatten.

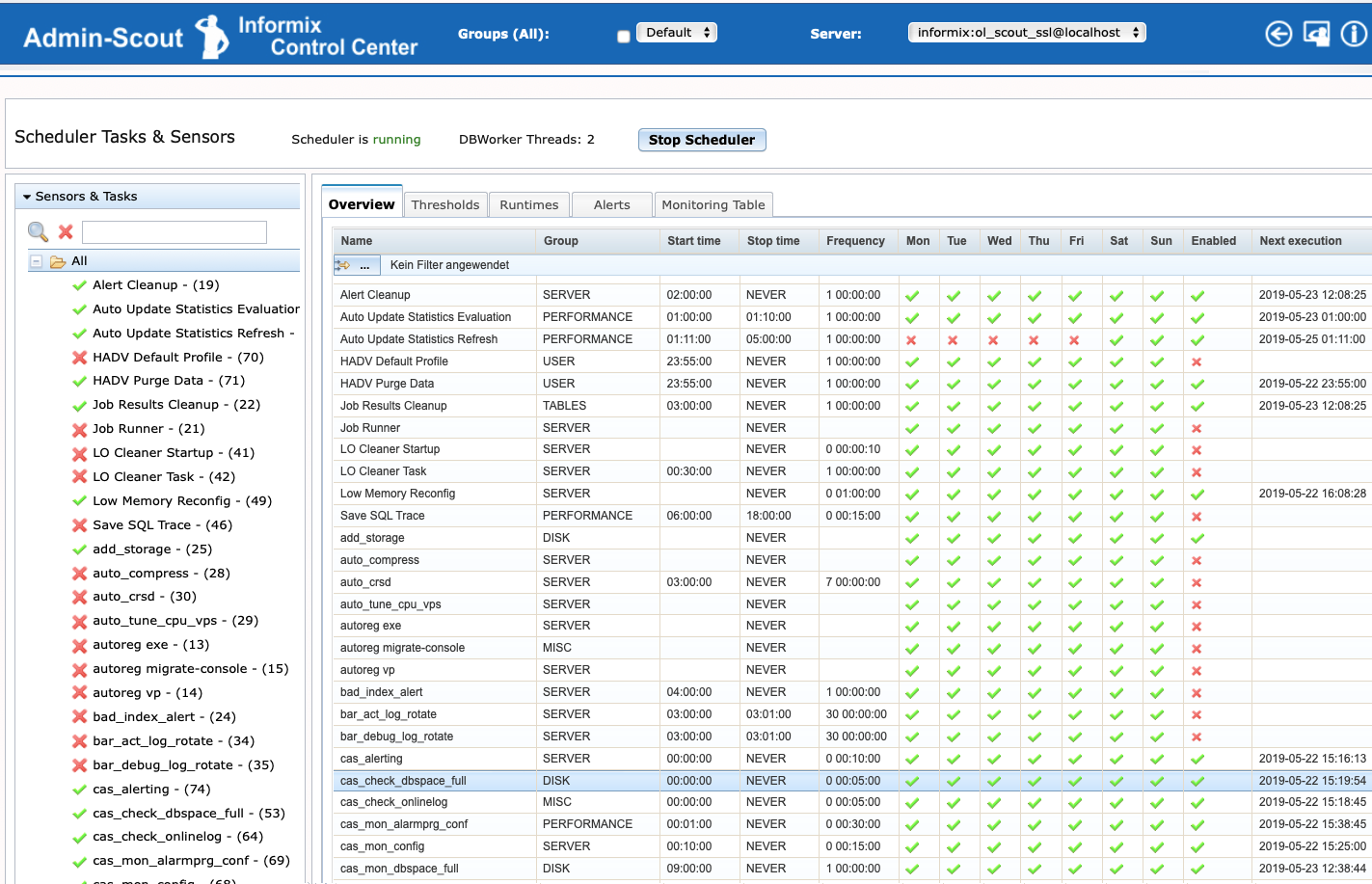

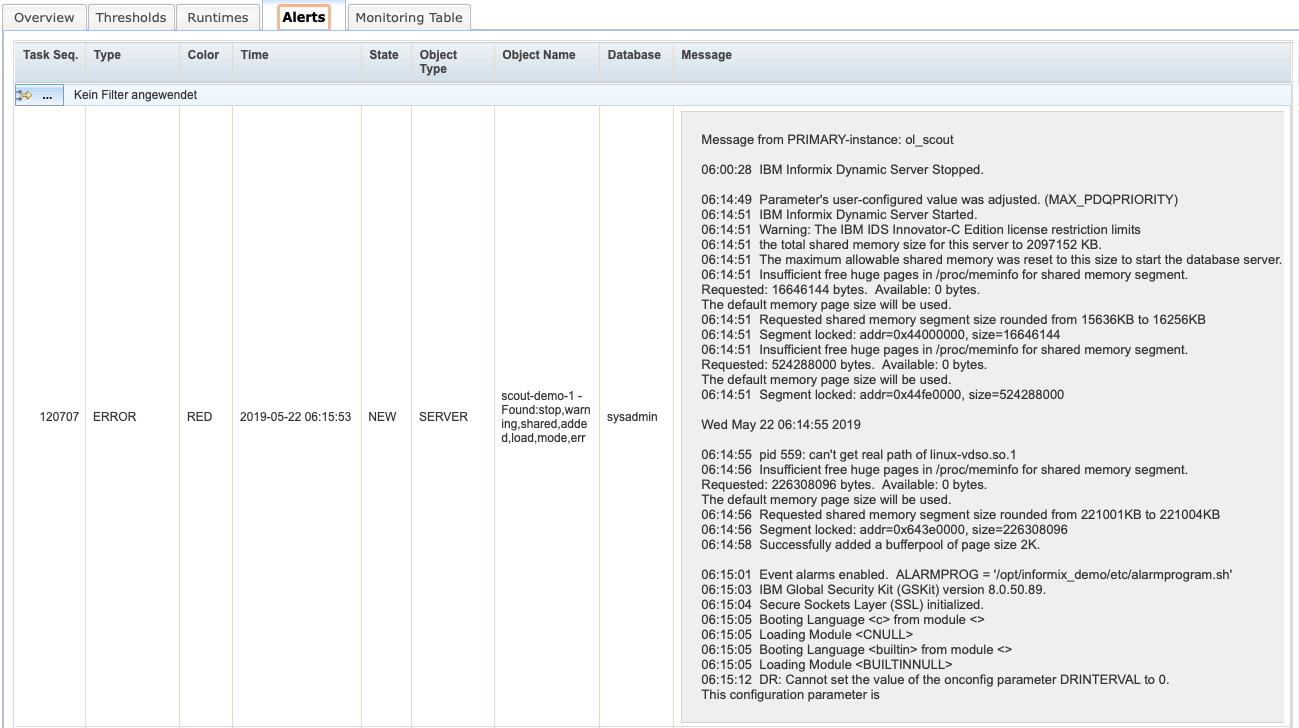

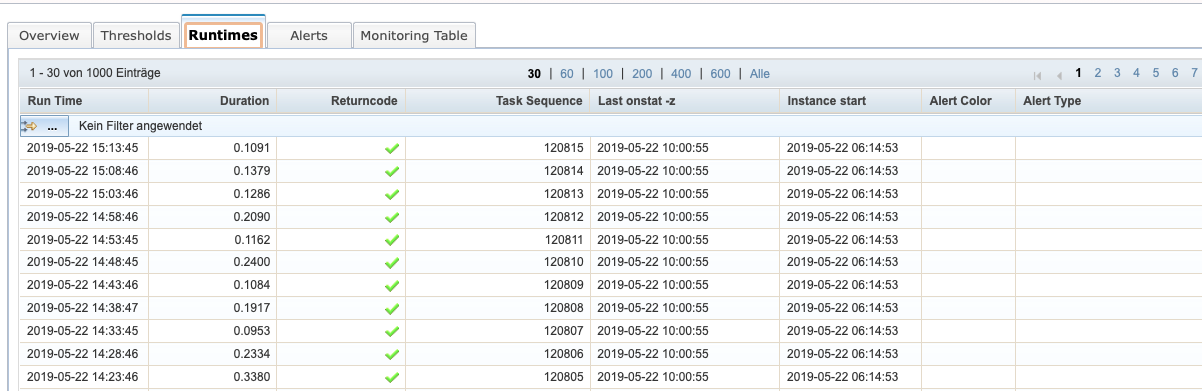

Neues Scheduler Modul

Im Menü Administration -> Scheduler wurden alle Scheduler Module in einem komplett neu erstellten Modul zusammengefasst. Sie haben jetzt die Möglichkeit in einem Modul alle Task oder Sensor Parameter / Thresholds zu bearbeiten, die Task / Sensor Läufe zu kontrollieren, die generierten Alarme zu überwachen und die Ergebnistabelle einzusehen.

Neues Modul Cluster-Konfiguration

Informix hält alle Cluster-Mitglieder auf dem Primary in der Tabelle sysmaster:syscluster. Dort stehen die Instanznamen / -aliase, die die Verbindung der Instanzen halten. Beim Primary ist das meistens der DBSERVERNAME. Das muss beim Primary nicht der Alias sein, unter der er im Netz erreichbar ist (z.B. shmem Verbindung). In der onconfig kann dies zwar noch mit der HA_ALIAS onconfig-Variablen gesteuert werden, wenn allerdings in der sqlhosts für die Verbindungen die Option s=6 verwendet wird, ist es nicht mehr möglich mit SQL auf den Server zuzugreifen.

Für verschieden Auswertungen und Sensoren benötigt der Admin-Scout aber SQL auf einem anderen Clusterserver. Deshalb kann man hier alternative Aliase für eine Instanz setzen, die dann für SQL-Abfragen genutzt werden.

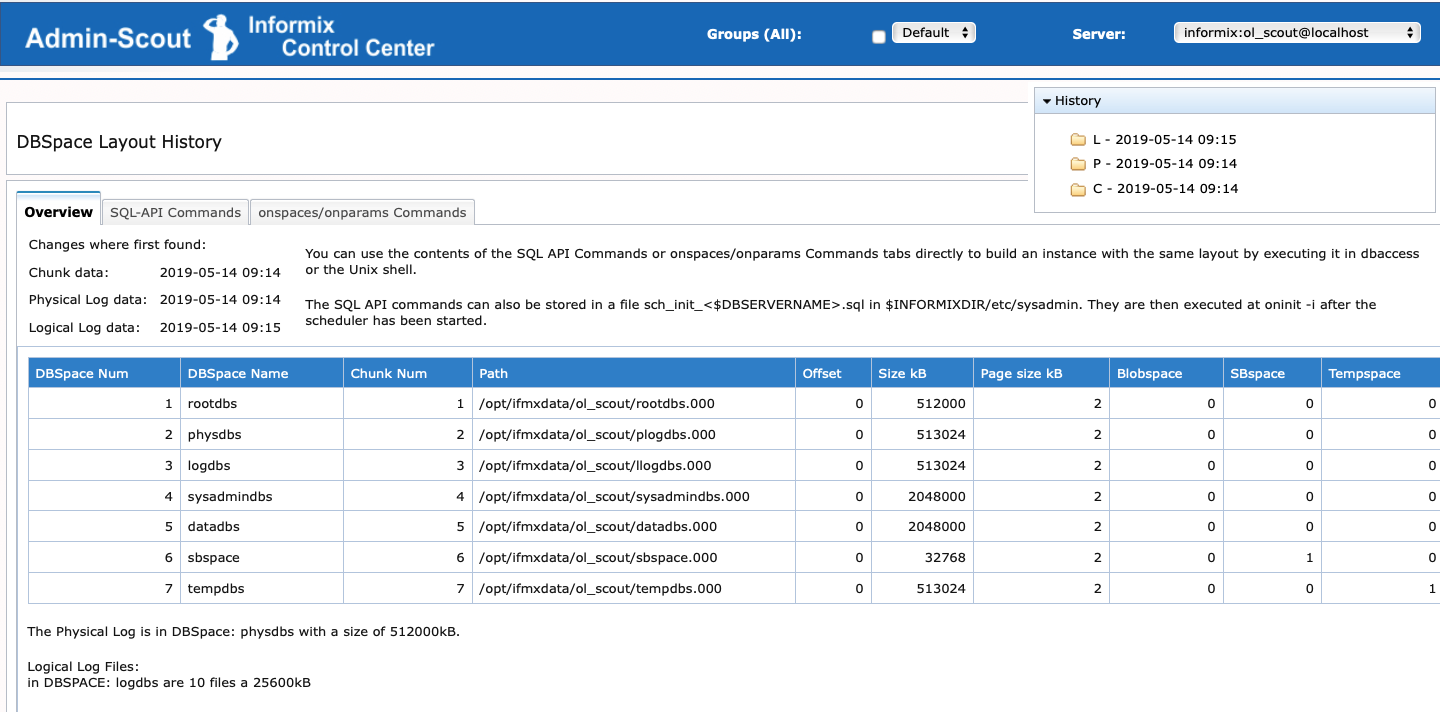

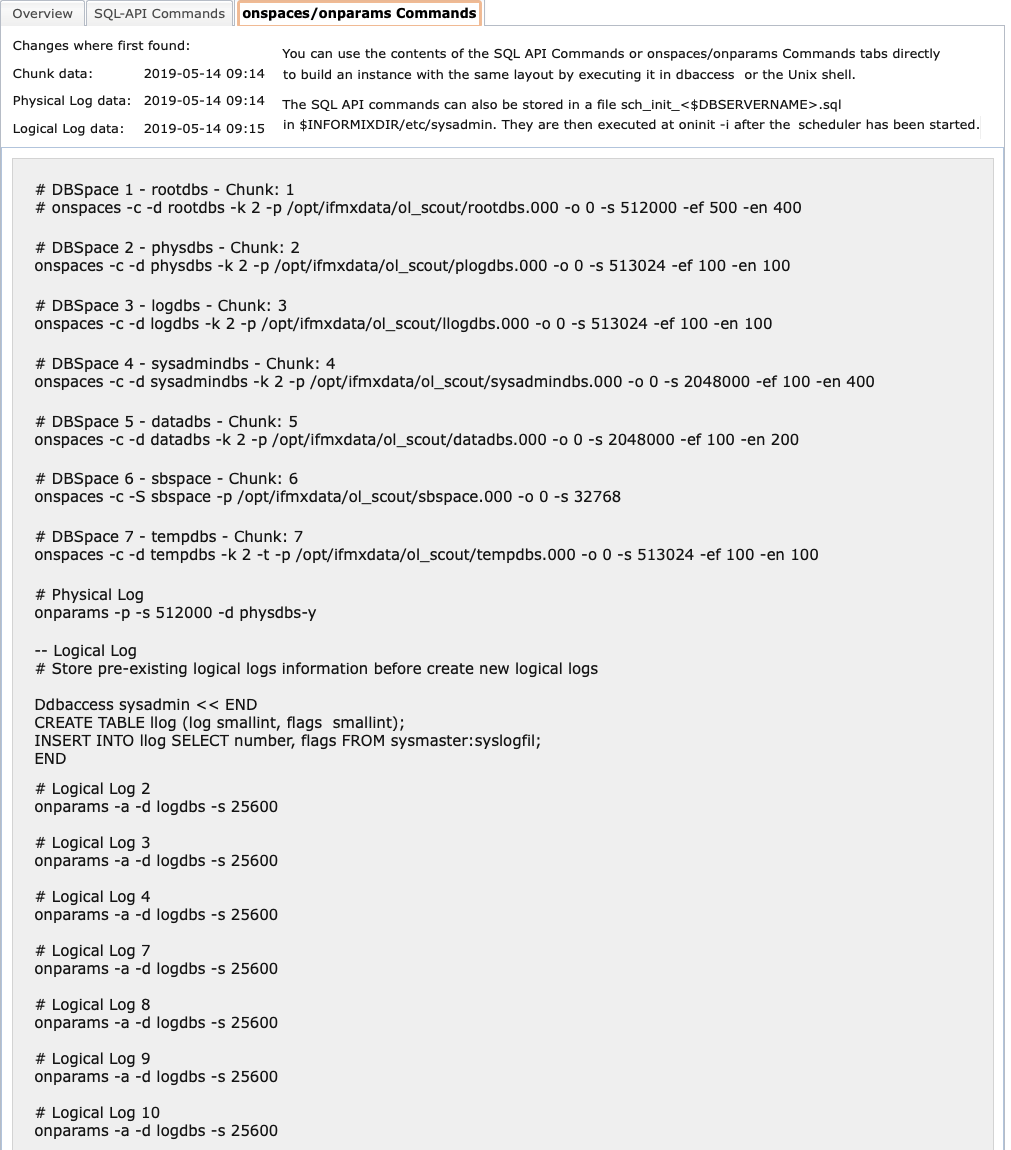

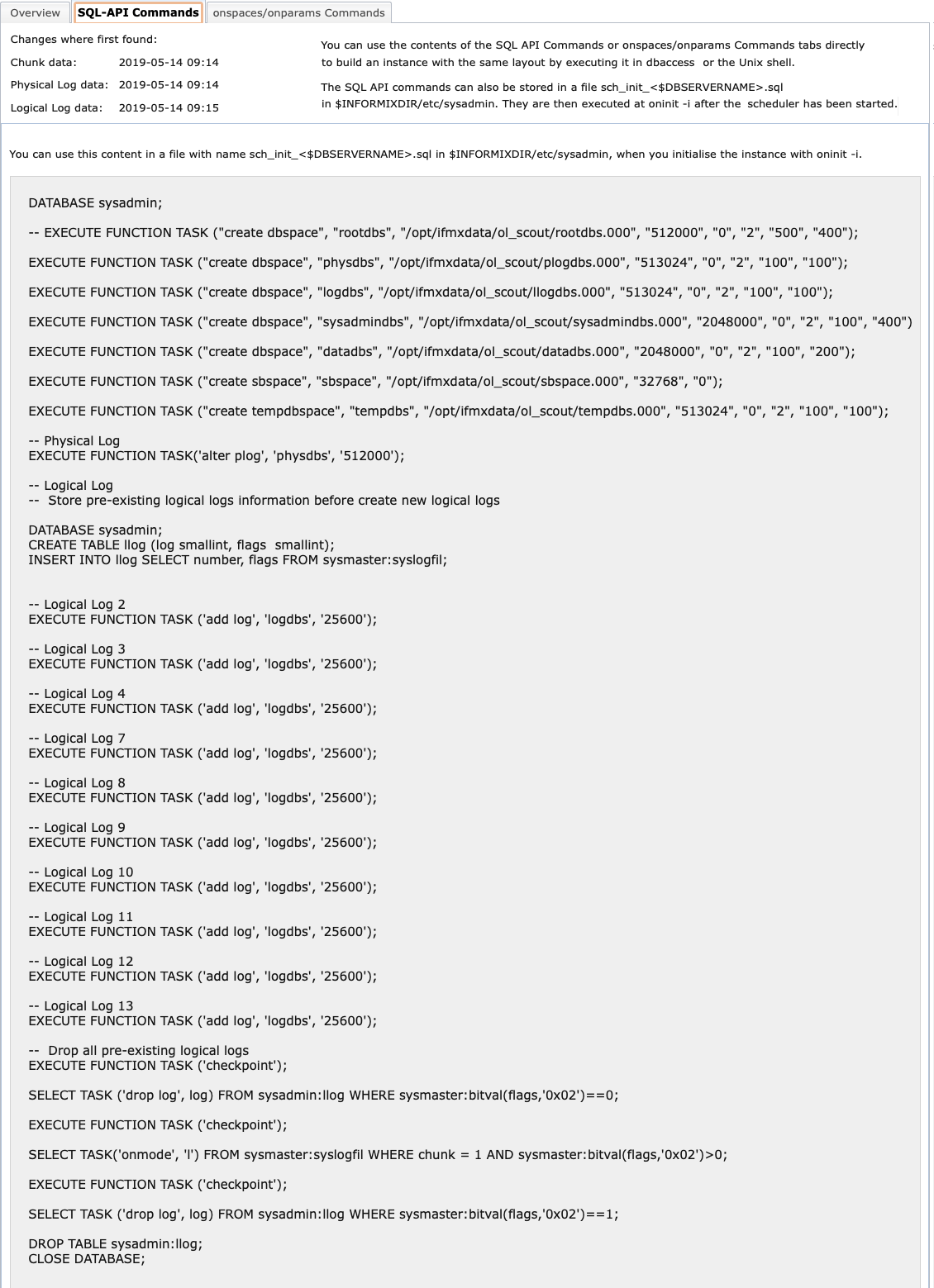

DBSpace Layout History

Der cas_check_dbspace_full Task prüft ab der Modul Version 1.9 auch das Layout der DBSpaces/Chunks und des phys.- und log. Logs. Dies wird in 3 zusätzlichen Tabellen in der sysadmin gespeichert. Um Veränderungen zu überwachen gibt es ein neues Modul Reports -> Storage -> DBSpace Layout History in dem man Änderungen recherchieren kann.

Auf Basis dieser Daten wird auch täglich ein aktueller Stand des DBSpace Layouts im Tagesreport angezeigt. Das erfolgt sowohl textuell wie als SQL-API Befehle bzw. onspaces / onparam Aufrufe.

Dieser Report ist auch unter Reports-> Storage (Haken 'incl. DBSpace Layout') verfügbar.

Backup/Restore enthält jetzt die SQLEditor Files

Die im SQL Editor gespeicherten Dateien sind jetzt auch in der Sicherung enthalten.

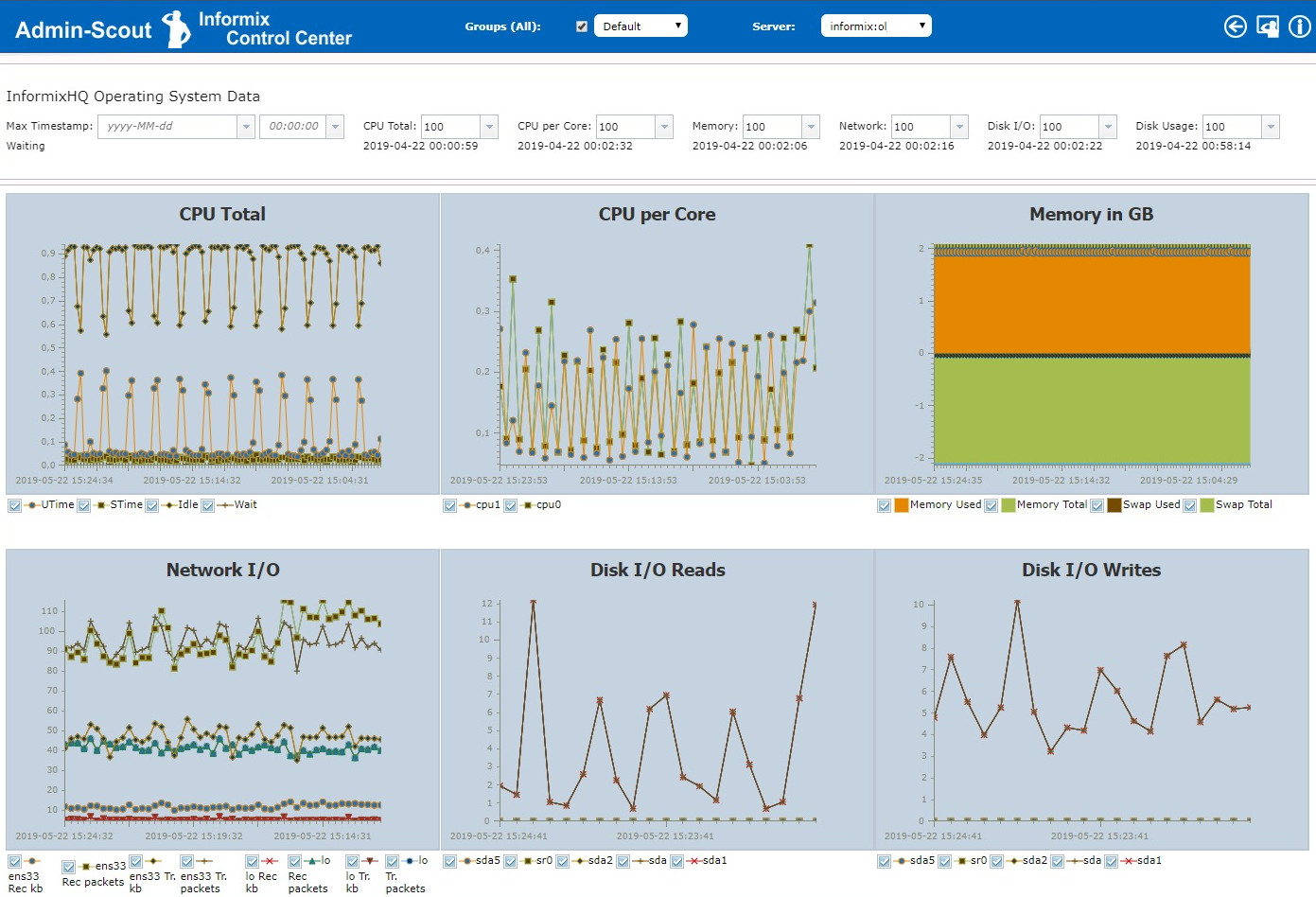

Zusätzliche Auswertung der InformixHQ Monitoring-Datenbank

Mit der Informix Version 14.1 ist InformixHQ Bestandteil des Servers. InformixHQ besitzt eine Serverkomponente, die Auswertungen über http zur Verfügung stellt. Für jede Instanz sind Agenten installiert, die Messwerte sammeln und in eine Monitoring-Datenbank schreiben. Auf diese Monitoring-Datenbank greift der Admin-Scout zu und erstellt eigene Auswertungen die grafisch ausgegeben werden. Dazu ist es notwendig zu jeder Instanz in der Definition der Verbindung die Instanz anzugeben, die die Monitorin-DB enthält, den Namen der Datenbank und die Agenten-ID des InformixHQ Agenten aus seiner properties-Datei.

Sind diese Daten hinterlegt, kann man unter Reports -> Other -> InformixHQ OS Data die gesammelten Betriebssystemdaten des Servers auf dem die Instanz läuft auswerten. Das kann auch für zurückliegende Zeiträume erfolgen, je nachdem wie lange die Aufbewahrungsfristen im InformixHQ eingestellt sind.